Gyakorlat Sunburst és supply chain támadások ellen

Amit a Sunburstről és a supply chain típusú támadásokról tudni érdemes

A SolarWinds Orion 2020 márciusa előtt egy third party alkalmazásba ágyazott rosszindulatú kóddal fertőzödött meg. Azok az ügyfelek, akik március és június között telepítették a sérült szoftvert, aktiválták azt a rosszindulatú kódot, amely hozzáférést adott a támadóknak a belső hálózataikhoz. A támadást egyesek Sunburst-ként, mások Solarigate-ként emlegetik. Az egyszerűség kedvéért mi nevezzük Sunburstnek. (Itt írtunk róla korábban.)

A Sunburst egy supply chain (ellátási lánc) támadás, mivel egy szervezet beszállítóját célozza meg, nem pedig magát a szervezetet. Ehhez a támadáshoz nem kellett sem javítatlan szoftveres biztonsági rés, sem zero day sérülékenység, sem a rendszerek hibás konfigurálása. A normál konfiguráció- és patchmenedzsment rendszerek nem képesek megelőzni vagy detektálni az ilyen típusú támadásokat.

Mi történik most? Milyen lépéseken érdemes végigmenni, hogy kiderüljön érintettek vagytok e a Sunburstben?

A legtöbb szervezet felülvizsgálta Orion telepítéseit, hogy megállapítsa, megfertőződtek-e. Ha Ti még mindig bizonytalanok vagytok a témával kapcsolatban, akkor érdemes a FireEye jelentésére támaszkodva elindulni, mert ez részletesen bemutatja a Sunburst kompromittálódás egyes részleteit.

Fókuszban a detektálás a szűrés előtt!

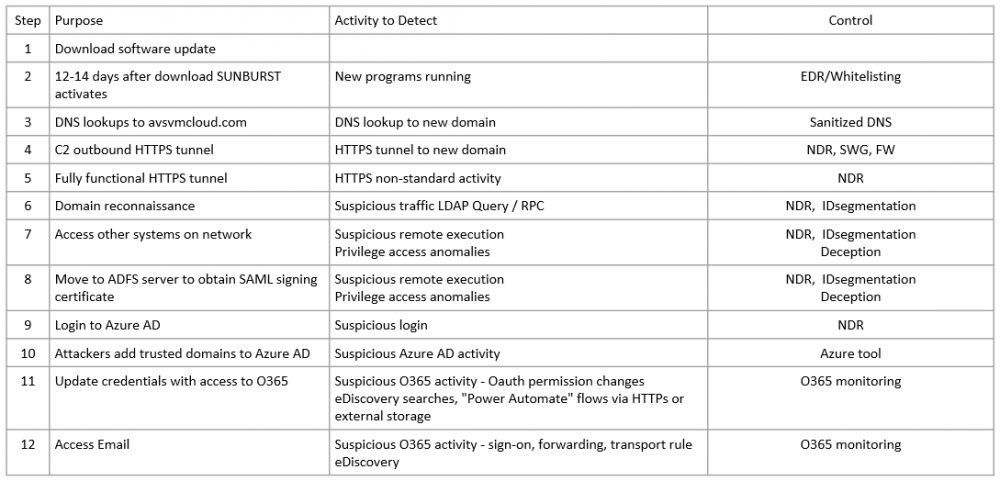

A supply chain típusú támadások nehéz és növekvő problémát jelentenek. Bár igaz, hogy nincs olyan méretű sérülékenységvizsgálati rendszer, amely megakadályozhatja ezeket, de vannak olyan biztonsági kontrolok, amelyek segíthetnek a támadás észlelésében és leállításában, még mielőtt a támadó adatokhoz jutna. Az alábbi képen emeljük ki a támadás 12 lépését és az ezekre alkalmazható biztonsági ellenőrzéseket, amelyek a támadás észlelésére és esetleges blokkolására alkalmasak lehetnek.

Valódi kontrollok a telepítésekhez

Egy vállalati tűzfalnak soha nem szabad teljes hozzáférést biztosítania az internethez az adatközpont összes rendszeréből. Ha az Orion szervereitől megtagadták volna az internethez való hozzáférést, a támadást blokkolhatták volna. A Network Security Policy Management (NSPM), azaz hálózati biztonsági házirend-kezelő eszközök megkönnyítik a sokszor túlbonyolított hozzáféréshez szükséges tűzfal-irányelvek elemzését, valamint a szabályok éves vagy gyakoribb tanúsítását is.

- Az internethez hozzáférő szervereknek jól meghatározott házirenddel kell rendelkezniük, megadva a konkrét forrást, célt és szolgáltatásokat.

- Az összes tűzfalszabály felülvizsgálata szükséges évente, vagy akár gyakrabban, az üzleti relevancia szempontjából.

- Át kell tekinteni az összes tűzfalszabályt, főképp az olyan túlságosan megengedő hozzáférésekre fókuszáltan, mint például a „mindenki elérhet mindent” típusú jogosultságok.

A Network Detection and Response (NDR), azaz a hálózati észlelésre és beavatkozásra alkalmas termékek, képesek elemezni az internetre vagy más, nem vállalati vezérlésű hálózatokra irányuló forgalmat. Számos neves NDR-gyártó jelezte, hogy képes volt észlelni azokat a rosszindulatú belső forgalmakat, amely a táblázatban a 4–9. lépésben láthatóak is.

- Telepítsünk egy NDR terméket, amely képes detektálni a felderítő forgalmat és a laterális mozgást.

A SAML egy fantasztikus eszköz a felhasználói autentikációs surlódások, összeakadások csökkentésére. Támadás során hatékonyan használt Golden SAML azért fókusz pont, mert lehetővé teszi egy hacker számára, hogy bárkit meg tudjon személyesíteni egy adott szervezetben.

- Meg kell vizsgálni, hogy a SAML Identity provider és a SAML Servise Provider logok korrelációban vannak-e.

A támadók kihasználják a szervezetek implicit bizalmát az AWS és Azure platformokon tárolt IP-tartományokban. Minden külső szervezet hitelesítését alaposan meg kell vizsgálni.

- Csak az IaaS platformokon engedélyezzük a hozzáférést a legkisebb jogosultság elve alapján. Meg kell tagadni az alapértelmezett IaaS IP-címtartományokhoz való hozzáférést, csak kockázatelemzés után engedélyezzük azokat.

Összegzés a Sunburst és supply chain típusú támadások kapcsán

A közelmúltban egy etikus hacher, még a Sunburst napvilágra kerülése után is, sikeresen behatolt 35 nagyobb szervezetbe, ezzel is demonstrálva azt, hogy a supply chain típusú támadások és a fentiekben listázott, könnyen kihasználható támadási vektorok extrém módon felerősödtek, kihasználhatóak a behatolásra.

Nem kétséges, hogy megfelelő lépések nélkül, ezekkel a technikákkal bármikor újra és újra fenyegetettségnek vagyunk kitéve. Pedig az ilyen típusú támadások nem újszerűek, ráadásul az alapvető hálózati biztonsági higiénia és néhány alapvető hálózati biztonsági ellenőrzés hozzáadásával nagy eséllyel meghiúsíthatók. Frissítsük a kontrollokat most, hogy egy jól működő rendszer már figyelmeztethessen minket egy következő SUNBURST-re azelőtt, hogy adataink „elhagynák az épületet”.

(forrás: Gartner)

Ha kíváncsi vagy a Ti rendszeretekkel mi működne együtt a leghatékonyabban, esetleg demoznál is szívesen gyártóink termékeivel, akkor az alábbi gombra kattintva vedd fel velünk a kapcsolatot.

EN

EN