A FireEye volt, van, lesz: a Sunburst utóélete

Az IT biztonsági berkekben leginkább védelmi eszközeiről ismert FireEye decemberi Sunburst vagy Solorigate néven emlegetett kibertámadási ügye a mai napig nem ült el. Utóhatásai számos esetben szintén nagy vihart kavartak, 2020 a laikusok számára is megmutatta, mi is zajlik a kiber hadszínterén, és azt is, hogy hogyan kezeli egy profi az őt ért támadásokat. 2021-ben a kiberbiztonsági csaták folytatódnak, mindenki villantani akar majd valami hasonlóan nagyot. Lekövettük és levontuk a hasznos következtetéseket mi is, ahogyan azt minden biztonságtudatos felhasználónak, vendornak, integrátornak is tennie kell, ami a filter:max-nál alap, amiben a Ti segítségetekre is lehetünk.

Mi is történt a FireEye háza táján?

Sikeres hackertámadás érte FireEye-t, a világ egyik legnagyobb kiberbiztonsági cégét, aminek a keretében illetéktelen behatolók hozzáférést szereztek a FireEye Red Team Tools nevű fejlesztéséhez, amivel a gyártó szakemberei a biztonsági teszteket végezték az ügyfeleiknél. Erre válaszlépésként a gyártó nem csak a szükséges kommunikációt és még a lehetségesnél is magasabb biztonsági fokozatot ugrotta meg, de akkora válasz lépést vitt véghez, hogy az szintén érintette az egész nemzetközi tech- és kormányzati szektort.

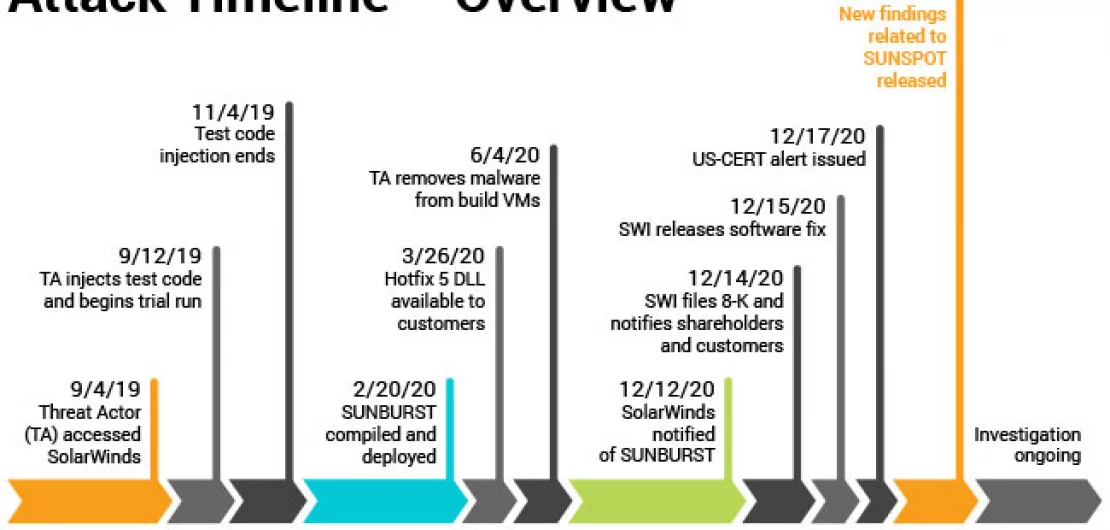

A FireEye szakemberei a SolarWinds Orion hálózati monitoring és infrastruktúra menedzsment platformjának frissítésében találtak egy olyan malware-t, amely hozzáférési lehetőséget biztosít a támadóknak azon cégek, intézmények rendszereihez, akik az Oriont használják és az érintett javítást telepítették. A SolarWinds Orion egy nagyon kiterjed felhasználói körrel rendelkező platform, és azért is vonzó célpont, mert a szoftvere, jellegéből adódóan magas szintű jogosultságokat kap, így a behatolók egyetlen belépési ponton nagyon mélyre tudnak jutni az „áldozatok” hálózati infrastruktúrájában. Többek közt a Cybersecurity and Infrastructure Security Agency (CISA) is felszólította a szövetségi ügynökséget és az érintett szervezeteket, hogy kapcsolják le az Orion eszközöket.

Ahogyan a Sunburst példája is jól mutatja, a támadás során alkalmazott malware/backdoor/trójai technika nem újkeletű, de még mindig működő támadási módszer. Aki szeretné követni a SolarWinds legfrissebb publikációit az eset kapcsán, annak a gyártó saját blogját ajánljuk.

Kérdések és válaszok a FireEye-tól

A FireEye hivatalos közleményeiben rendszeresen és tényszerűen tájékoztatta az érintetteket és a sajtót is, valamint létrehozott egy ennek az esetnek dedikált aloldalt is a saját honlapján, ahol a legfontosabb kérdéseket és azokra adott válaszokat, valamint a hasznos linkeket megosztotta. Aki lemaradt volna, annak összeszedtük a legfontosabbakat:

-

Hogyan szereztek hozzáférést a támadók a FireEye felhasználóinak adataihoz, rendszereihez?

A SolarWinds Orion szoftverének frissítési mechanizmusába épültek be, az alkalmazás frissítésein keresztüli kompromittálódás volt az első lépés a FireEye elleni támadásban. Ez után a rosszindulatú hackerek más kifinomult technikákat alkalmaztak, hogy behatoljanak és rejtve maradjanak a FireEye hálózatában. A gyártó hivatalos közleménye szerint: „Technológiánk, intelligenciánk és szaktudásunk kombinációjával fedeztük fel a SUNBURST kampányt.”

-

Ki volt a támadó?

A legnagyobb találgatás talán ezt a kérdést övezte és övezi a mai napig. Felmerült orosz hackerek és sok más nem bizonyított támadói csoport az események felgöngyölítése során, de a hivatalos kommunikációban a támadási kampány mögött álló szereplőket UNC2452 néven azonosította a gyártó. Ez az azonosítás a saját rendszereikben használt sémának felel meg.

-

Hogyan fedezte fel a FireEye a behatolást?

A behatolást a kétfaktoros hitelesítés másodlagos regisztrációjának figyelemmel kísérésével és a gyanús viselkedésről való jelentéseinek köszönhetően észlelte a FireEye. Bár a támadók a kompromittálás utáni tevékenységeik elfedésének érdekében többféle technikát alkalmaztak, de pont ezek a tevékenységek is lehetőséget kínáltak a felderítésükre.

- Hatással van a SolarWinds kompromittálódása a FireEye termékekre?

Nem. Már frissítette az érintett termékeit a vendor, valamint megvizsgálta az esetleges tevékenység nyomait is és megkereste az összes olyan ügyfelet, aki potenciálisan érintett volt az ügyben.

Következtetések, a Sunburst vége - FireEye a jövőben

Elképesztően rövid időn belül, a FireEye a kiberbiztonsági közösséggel szoros összefogásban visszafejtette a támadást és sikerült átvenniük az irányítást az egyik domain (az avsvmcloud[.]com) fölött, amelyen keresztül a rosszindulatú behatolók a megfertőzött gépekkel kommunikáltak, így már meg is volt a killswitch (az a módszer, eszköz, amellyel hatástalanítható a támadó), azaz sikerült deaktiválni a Sunburstöt.

A konklúzió egyértelműen az, hogy bárkit, bármikor érhet kibertámadás, még a legnagyobbakat is. De, ami ennél is fontosabb, hogy a kiberbiztonságot folyamatosan ellenőriznünk és fejlesztenünk kell. Ezt teszi a jövőben is a FireEye, a maga szakterületén még mindig piacvezető termékeivel és szolgáltatásaival. Az évi 200.000 felderítéssel és elhárítással töltött óra továbbra sem csökken, az alkalmazott technológiák és módszertanok pedig, ahogyan eddig is, az élen járnak!

Legyen fókuszban a kiberbiztonság idén is!

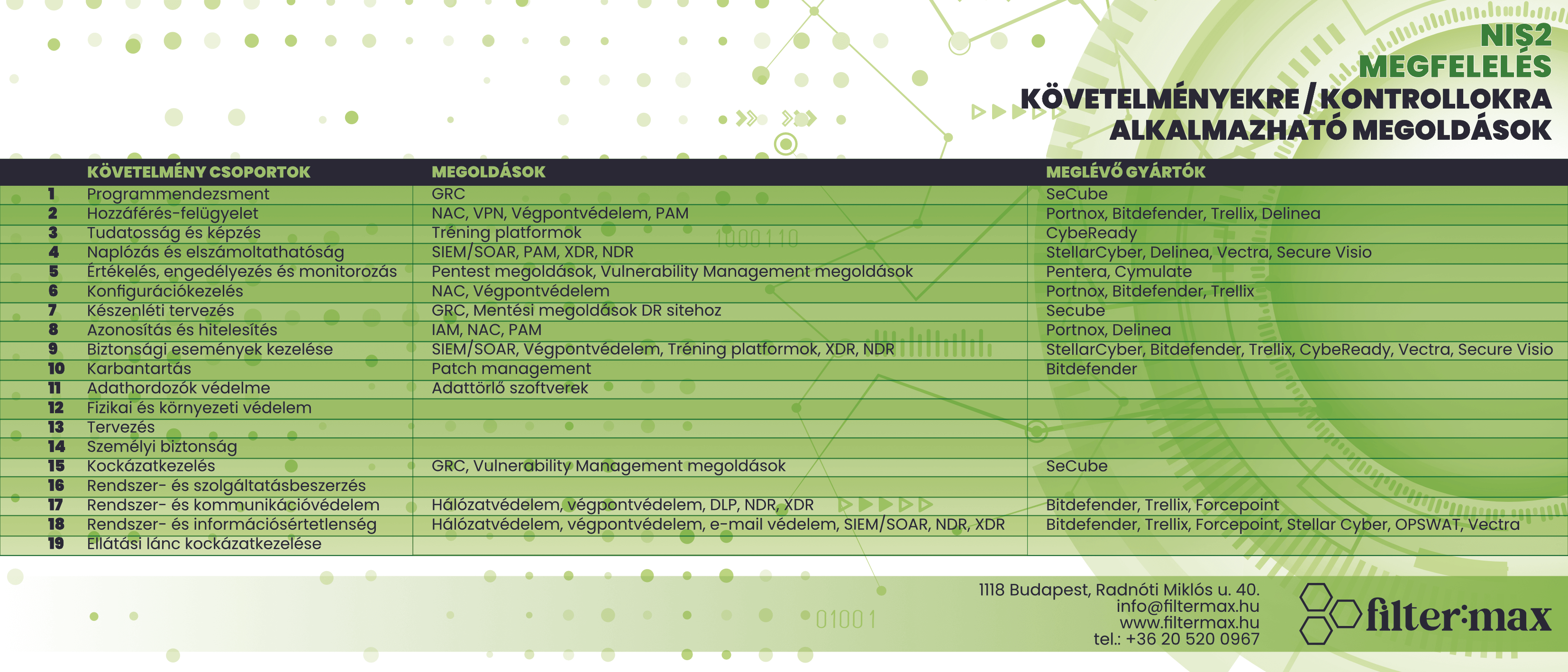

Valószínűleg mindenkit önvizsgálatra késztetett az előző év, de akiket komolyan el is gondolkodtatott, azoknak van egy javaslatunk. Ahhoz, hogy házon belül ne legyenek a szekrényből kieső csontvázak, azaz például kézben tarthassuk a hozzáférések menedzsmentjét, amik sérülékenységünket szintén növelik, többek közt fel kell számolnunk a shadow IT-t. Ehhez korábbi Scirge cikkünkben adtunk támpontokat.

Mit tehetsz még a saját céged IT biztonságáért? Informálódj az oldalunkon, fordulj hozzánk bizalommal IT biztonsági kérdésekben. Ha úgy gondolod, hogy a Sunburst során nagyot ugrott a FireEye és szívesen megismerkednél piacvezető technológiájával, akkor mindenképpen kattints erre a linkre, vagy vedd fel velünk a kapcsolatot az alábbi gombra kattintva.

EN

EN