Szolgáltatások

GRC

Management támogatás, IT stratégia, szabványi megfelelések az információbiztonsági szolgáltatások fókuszában

Megoldásaink ötvözik a cutting edge/élvonalbeli technológiát az aktuális szabályozói és szabvány környezetbe adaptált információbiztonsági szolgáltatásokkal, arányosak az üzleti igényekkel és fenntartható üzemeltetési környezetet eredményeznek.

- Cím

1137 Budapest, Radnóti Miklós u. 40.

- Email

- Telefon

- Weboldal

Szolgáltatás leírása

Mire képes egy szervezet az informatika alkalmazásával? Mennyire hatékonyan állíthatók az üzleti célok szolgálatába az általa használt IT eszközök és IT szolgáltatások? Elég eredményes és innovatív az IT az üzleti hasznon megteremtéséhez?

A GRC alkalmazása a szervezeten belül, vagyis az IT irányítás, a kockázatmenedzsment és a compliance tevékenységének optimális összehangolása egy hatékonyan működő, üzleti célokat optimálisan szolgáló informatika megvalósulást teszi lehetővé.

Govenance - IT irányítás

Az IT irányítás magas szintű eszköze a stratégia alkotás, amit az informatika közvetlenül az üzleti stratégiából képez le. Az IT irányítást mi, a filter:max-nál az szervezet irányításának részeként kezeljük és semmiképpen sem különálló szigetként.

Informatikai stratégia kialakítása

Informatikai működés optimalizálása, hatékonyságának növelése

Risk - Kockázatmenedzsment

A kockázatmenedzsment alkalmazásának célja, hogy megteremtse az optimális egyensúlyt az informatika kiaknázható lehetőségei és nyereségei, valamint sérülékenységei okán elszenvedhető üzleti veszteségek között. Az optimális egyensúly kialakításának stabil építőköve a szervezet irányításának tudatossága a kockázatvállalási hajlandóságban. Mindezek hatással vannak az IT irányításra, formálják azt és átörökítik az IT szervezet működésére.

A szervezet kockázatarányos védelmének kialakítása

Informatikai biztonsági audit

Sérülékenységvizsgálat

Compliance - Jogszabályi megfelelés

A GRC harmadik pillére, a Compliance, amelynek célja a külső és belső szabályozóknak való folyamatos megfelelés biztosítása. Ez önmagában befolyásolja a kockázatmenedzsment és IT irányítás tevékenységét is.

Törvényi megfelelés biztosítása szervezetek számára

Információbiztonsági tanúsítás megszerzésének támogatása

Miért válassz minket?

Governance - Informatikai irányítás

Informatikai stratégia kialakítása

- áttekintjük a szervezet aktuális állapotát és szűkebb tágabb környezetét;

- megértjük a szervezeti kultúrát és az alkalmazott üzleti modellt;

- megvizsgáljuk a folyamatok, eszközök, adatok, szerepkörök, felelősségek szervezettségi szintjét, állapotát, eredményességét;

- mérlegeljük fenyegetettségeket és kötelezettségeket és hozzáadjuk a lehetőségeket;

- megismerjük a szervezet terveit, vágyait, elképzelt jövőbeni állapotát;

- majd összekötjük a jelent a jövővel célok, irányelvek formájában;

- a folyamatot, eredményeket, teendőket összegezzük akciótervekben;

- végül meghatározzuk az implementáció módját és időtávjait;

Informatikai működés optimalizálása, hatékonyságának növelése

Az optimális működés abban az esetben érhető tetten, amikor az informatikai működést alkotó elemek (erőforrások) egymást támogatva valósítják meg a napi normál üzletmenetet, ugyanakkor szolgálják azt a fejlődést, amelyet az üzlet céljai megkívánnak. Az informatikai működés számtalan összetevője és az azt körülvevő folyamatosan változó közeg, kellően bonyolulttá teszik az optimum elérését és fenntartását.

A filter:max tanácsadói az informatikai szervezet működését leíró jó gyakorlatok és szabványok ismerete és alkalmazása terén szerzett mély szaktudásukra és jártasságukra támaszkodva segítik a szervezeteket fejlődésükben. Szakértő tanácsadóink ismerik az alkotóelemek közötti összefüggéseket, így előrelátják, hogy merre mozdul a szervezet egy adott ponton történő beavatkozástól.

- IT és információmenedzsment technikák ismerete;

- legjobb gyakorlatok pl. ITIL ismerete;

- folyamatszemlélet és folyamatmenedzsment technikák ismerete;

- számos lebonyolított projekt a hátunk mögött;

- jelen állapot felmérése: IT folyamatok felmérése, IT audit végrehajtása, IT szerepek és felelősségek megismerése

- elérni kívánt irányítási és menedzsment célok megismerése: digitalizációs törekvések kiszolgálása a jelenlegi informatikával

- a célhoz vezető valós roadmap felállítása;

- mindeközben folyamatos kommunikáció a menedzsmenttel;

Risk - Kockázatmenedzsment

A szervezet kockázatarányos védelmének kialakítása

A „kockázatokkal arányos védelem” egy megkerülhetetlen alapvetés az információbiztonság területén. A kockázatarányos védelem az az optimum, amit keresünk az Információbiztonsági stratégia meghatározása során, a szabályozói környezetnek való megfelelés során és az informatikai szolgáltatás folyamán.

Az, hogy milyen magas falat húz maga köré a szervezet, azaz milyen szintű védelmet alakít ki, függ a kockázatvállalási hajlandóságától és érettségi szintjétől is. Figyelembe véve a releváns fenyegetettségeket, az optimumot akkor éri el, ha a védelemre fordított költségei arányban állnak a valószínűsíthető károkkal.

A filter:max tanácsadóit ez esetben is nemzetközi szabványok (ISO 27000-es szabvány család, Cobit), jó gyakorlatok (ITIL), a korszerű technológiai megoldások ismerete és alkalmazásukban való jártasságuk segítik.

- jelen állapot megismerése IT audit keretében;

- a szervezet kockázatvállalási hajlandóságának megismerése;

- a szervezet kötelezettségeinek – jogszabályi környezet, anyavállalati elvárások – megismerése;

- kockázatok elemzése, értékelése;

- kockázatcsökkentő intézkedések megfogalmazása;

Az informatikai biztonsági auditot azzal a céllal végezzük, hogy feltárjuk az IT infrastruktúrában és folyamatokban található kockázatokat és sérülékenységeket. A vizsgálat alapját az ISO 27000-es szabványcsalád és a COBIT képzi.

Az audit során hangsúlyt helyezünk a szervezet üzleti céljainak megismerésére is, amely abban segít minket, hogy pontosabban jelöljük ki a szervezet számára a rövid, közép és hosszabb távú fejlesztési célokat. Az audit eredményeit írásos jelentésben foglaljuk össze.

- a feltárt problémák leírása;

- a feltárt problémák kockázatértékelése;

- javaslattétel a problémák feloldására;

- fejlesztési irányok megfogalmazása az IT szervezet számára;

- akik szeretnének tisztán látni információbiztonsági helyzetüket tekintve;

- akik szeretnék tudatosan tervezni az információbiztonságra és informatikára fordítandó költségeiket;

- akik szeretnék csökkenteni kitettségüket, kockázataikat informatikai oldalon;

Sérülékenységvizsgálat

A sérülékenységvizsgálat célja, hogy felderítsük a szoftver kihasználható sérülékeny pontjait.A sérülékenységvizsgálat módszertana

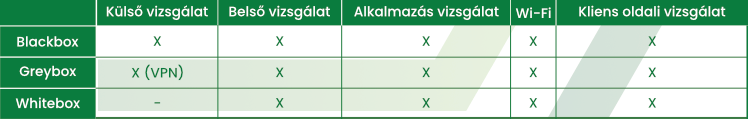

- Blackbox vizsgálat: A vizsgálatokat minden előismeret és jogosultság nélkül végzi a szakértő.

- Greybox vizsgálat: A vizsgálatok megkezdéséhez a megbízó az adott rendszer elérését és jogosultságot (többszintű is lehet) biztosít a szakértő számára.

- Whitebox vizsgálat: A megbízó teljes adminisztrátori hozzáférést biztosít a rendszerhez a szakértő számára, aki a vizsgálat során teljes körű auditot végez az adott környezeten (operációs rendszer és szolgáltatások biztonsági vizsgálata, alkalmazás vizsgálatok, konfiguráció elemzés, hardening javaslatok, stb.).

- Külső vizsgálat: A vizsgálat elvégzése Internet, DMZ, külső partner, wireless hálózat, egyéb hálózat irányából történik. A vizsgálat szimulálhat egy külső támadót. Az Internet felől elérhető informatikai rendszer infrastruktúrájának, biztonsági szintjének felmérését és behatolás tesztjét végezzük. A vizsgálat lépései:

- Információgyűjtés az adott rendszerről.

- Passzív felderítéssel: A hálózati forgalom figyelése, RIPE adatbázisból történő információ gyűjtés, keresőkkel (pl. Google) történő információ gyűjtés stb.)

- Aktív felderítéssel: Az elérhető hosztok megkeresése, nyitott portok felderítése megfigyelésekkel.

- Elérhető hosztok és szolgáltatások felderítése.

- Sebezhetőségek azonosítása: Különböző automatizált sérülékenység detektáló programok futtatása, illetve további kézi vizsgálatok.

- Sebezhetőségek kihasználása.

- Információgyűjtés az adott rendszerről.

- Belső hálózat felőli vizsgálat: A vizsgálat elvégzéséhez a megbízó egy belső hálózati hozzáférést biztosít a szakértőnek a munkavégzéshez. A vizsgálat szimulálhat akár egy munkavállalót, belső hálózatba jutott külső támadót is. A vizsgálat lépései:

- Információgyűjtés adott rendszerről.

- Aktív felderítéssel: Az elérhető hosztok megkeresése, nyitott portok felderítése megfigyelésekkel. Pl.: hálózati forgalom vizsgálatából, broadcast üzenetek megfigyeléséből.

- Elérhető hosztok és szolgáltatások felderítése.

- Sebezhetőségek azonosítása: Különböző automatizált sérülékenység detektáló programok futtatása, illetve további kézi vizsgálatok.

- Információgyűjtés adott rendszerről.

Sebezhetőségek kihasználása: Maga a tényleges támadás itt kezdődik el, az eddig megszerzett információk alapján megpróbáljuk a rendszer egy ismert sérülékenységét kihasználni, vagy mi magunk próbálunk új sérülékenységet felfedezni. Ide soroljuk még a DOS (és természetesen DDOS) támadásokat is, amikor nem bejutni próbálunk egy rendszerbe, hanem elérhetetlenné tenni. Utóbbi vizsgálatokat csak a megbízó külön kérésére hajtjuk végre.

- Alkalmazás vizsgálat: A megrendelő által kijelölt alkalmazásra és környezetére vonatkozik a biztonsági vizsgálat. A vizsgálatot több fázisra bonthatjuk (automatizált, kézi, passzív és aktív).

- Automatizált vizsgálat: Az első lépését részét képezik egy webes alkalmazás vizsgálat során. Ezek az eszközök olyan adatbázisokat tartalmaznak, amelyek segítségével az ismert hibákat és annak mintázatait térképezik fel az alkalmazásban. Az automatizált eszközök felhasználásának előnye, hogy gyorsan képesek kimutatni az „alap-sérülékenységeket”, viszont ellentétben a kézi vizsgálatokkal, mindez könnyen detektálható a tömeges HTTP kérések miatt.

- Kézi vizsgálat: A kliens és szerver közötti kommunikáció (manipuláció) minden egyes eleme ellenőrzött körülmények között lesz végrehajtva. A kézi vizsgálat legnagyobb előnye a vizsgált rendszerre vonatkozó precíz, specializált végrehajtás. Hátránya a lassú vizsgálati folyamat.

- Passzív mód: Az alkalmazás logikai működésének megismerése a cél HTTP proxy-k alkalmazásával. Ebben a fázisban további információk gyűjtése történik (pl.: HTTP fejléc, paraméterek és cookie-k), illetve a HTML oldalak forráskódjának vizsgálata, amely további információkat és adatokat (pl.: bejelentkezési pontok, paraméterek) szolgáltat. Információgyűjtés:

- Spiderek, Robotok and Crawlerek

- Keresők általi felderítés

- Belépési, bejelentkezési pontok meghatározása

- Web alkalmazás "Fingerprint" vizsgálata

- Alkalmazás feltérképezése

- Hibakódok vizsgálata

- Aktív mód: Az alkalmazás automatizált és kézi vizsgálata a már az előzőekben megismert alkalmazáson. A vizsgálat során a felhasználó (kliens) és az alkalmazás közötti kommunikáció (adat, funkció, stb manipulációja, vizsgálata) zajlik. Aktív módban a következő részegységekre bonthatjuk a vizsgálati fázisokat:

- Konfiguráció Management vizsgálata

- Üzleti logika vizsgálata

- Authentikáció vizsgálata

- Authorizáció vizsgálata

- Munkamenet kezelésének vizsgálata

- Adatérvényesítés vizsgálata

- Denial of Service vizsgálata

- Web Services vizsgálata

- Wi-Fi vizsgálat: A vezeték nélküli hálózat biztonsági hiányosságait meghatározó vizsgálati típus. A vezeték nélküli hálózatok biztonságát a vállalat területén és a környező nyilvános területekről elemezzük. Az alkalmazott módszerek az alábbiak:

- Felderítés

- Wi-Fi Eszköz Konfigurációja

- Titkosítás

- Hitelesítés

- Fizikai biztonság

- Kliens oldali vizsgálat: A megbízó által használt munkaállomások biztonsági felülvizsgálata. A vizsgálat kiterjedhet konfiguráció vizsgálatra, kliens oldali alkalmazások biztonsági ellenőrzésére (böngészők, dokumentum olvasók, stb.).

Compliance - törvényi, szabványi megfelelés

Törvényi megfelelés biztosítása szervezetek számára

A pénzügyi közvetítő rendszer tagjai számára és az állami és önkormányzati szervek számára különösen fontos, hogy tevékenységüket jogszabályi megfelelés mentén gyakorolják. Számos auditon kell számot adniuk arról, hogy működésük kielégítően fedi a vonatkozó szabályozókban foglalt követelményeket.

- IT szervezet átvilágítása a szabályozók alapján felállított kontrollista alkalmazásával

- iparágtól és igénytől függően alkalmazzuk az MNB által közzétett, anyavállalat által rendelkezésre bocsátott, vagy filter:max által előállított kontroll listákat;

- a kontrollok mentén feltárt állapotokat értékeljük: kockázatértékeléssel, érettségi szint megjelöléssel;

- javaslatot teszünk a kontrolloknak való elvárt megfelelés teljesítésére;

- Informatikai és információbiztonsági szabályzatok, eljárások, munkautasítások elkésztése: a feltárásból származó javaslatok mentés;

- Információbiztonsági auditor rendelkezésre bocsátása: elő-audit végrehajtására;

- Információbiztonsági felelős rendelkezésre bocsátása: a kialakított kontroll környezet fenntartására, fejlesztésére;

Információbiztonsági tanúsítás megszerzésének támogatása

Azon szervezetek számára ajánljuk ezt a szolgáltatást, akik információbiztonsági irányítási rendszer kialakítását, ISO27001 tanúsítás megszerzését tűzték ki célul.

- beszállítóként versenyelőnyt biztosít számukra;

- könnyebben teljesítik a szabályozói környezetükből eredő követelményeket;

- tudatosabb információbiztonsági politikával eliminálják az incidensekből fakadó veszteség nagy részét;

- meghatározzuk és felmérjük az alkalmazási területet és a szabályozói környezetet

- felmérjük a vezetők elkötelezettségét, a vállalt biztonsági irányokat

- meghatározzuk a szükséges szerepköröket és felelősségeket

- javaslatot teszünk az ISO 27001 kontrollrendszer által érintett szabályzatok fejlesztésére

- elkészítjük az információbiztonsági politikát

- felmérjük, értékeljük a kockázatokat

- kialakítjuk a kockázatmenedzsment keretrendszerét

- elkészítjük az alkalmazhatósági nyilatkozatot

- intézkedési tervet készítünk a szükséges szervezeti, folyamati és technológiai fejlesztések kivitelezésére

- elő-auditot végezünk a sikeres audit támogatásaként

Borbély Zsuzsanna - Szolgáltatási üzletágvezető

Borbély Zsuzsanna üzeltágvezetőként törekszik arra, hogy a filter:max szolgáltatási portfóliója összhangban legyen ipari, pénzügyi és állami szektorban tevékenykedő ügyfelei aktuálisan megoldandó kihívásaival. A portfólió alakítása tükrözi képviselt szakterületeit, az információbiztonsági irányítást, az adatvédelmet és az üzletmenet-folytonosság menedzsmentet.

EN

EN