Vectra IIoT biztonsági riport

A gyártásban tevékenykedő szervezetek, cégek ma már számtalan, vezeték nélküli kapcsolattal rendelkező eszközt használnak, beleértve számos ipari internetes (IIoT) terméket, melyeket egyéb információ- és operációs technológiai (OT) eszközzel integrálnak. Ezeknek a megoldásoknak az alkalmazása gyakran, megfelelő előrelátás és jó termékek híján, könnyen kihasználható támadási felületet jelenthetnek a cyber bűnözők számára.

Az esetleges károkat megelőzni és a cyber támadások számát csökkenteni csak maximálisan jól megválasztott gyártói termékekkel lehet. A legtöbb esetben, a gyártási biztonsági műveletek a teljes hálózatok automatizált, valós idejű elemzését igénylik, hogy proaktív módon lehessen reagálni a folyamatban lévő fenyegetésekre, mielőtt azok valós károkat okozhatnának.

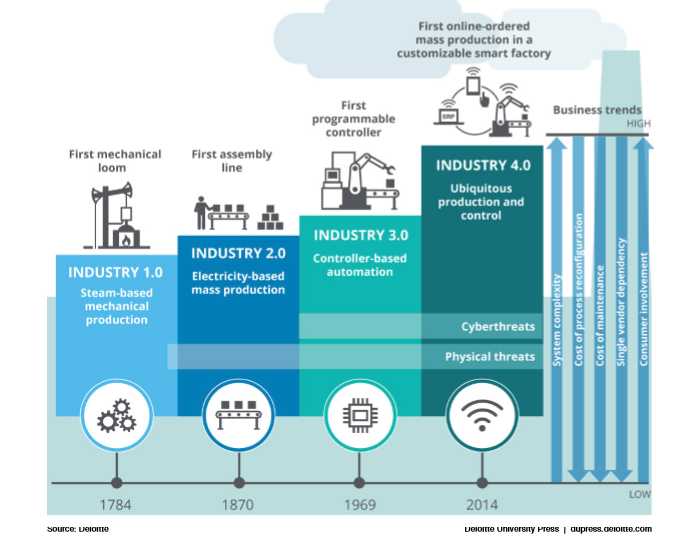

Mit takar az Industry 4.0 és milyen veszélyeket rejt magában?

A valós idejű adatgyűjtés automatizálása a gyártás ellátási láncban Industry 4.0 néven ismert. Ez magában foglalja a digitális rendszerek, a IIoT eszközök és a felhőalapú erőforrások integrálását a gyártási láncban. Ezt az új digitális ellátási láncot az informatika és az OT - úgynevezett IT / OT konvergencia - integrációja vezérli, és exponenciálisan növekszik.

Az Industry 4.0 viszont új kockázatot jelenthet a csatlakoztatott, úgynevezett, smart felhasználóipari gyártók és a digitális ellátási hálózatok számára. Fontos hát, hogy akik az Industry 4.0-át használják, teljes mértékben monitorozni tudják működésüket, annak érdekében, hogy megfelelő időben rendelkezésükre álljanak a válaszlépési lehetőségek az esetleges támadásokkor.

Mitől szól nagyot a Vectra legfrissebb jelentése?

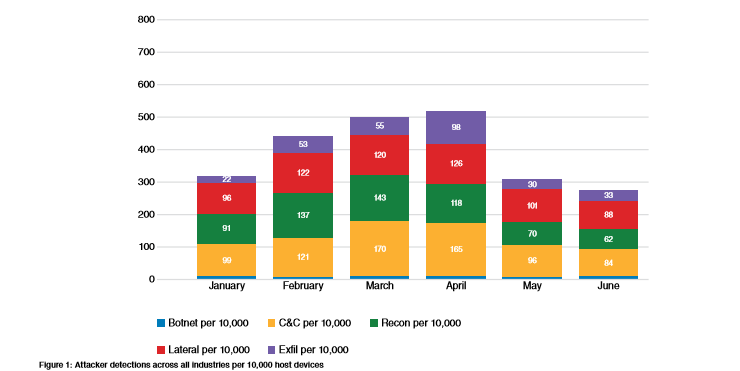

A Spotlight riportban szereplő adatok a Vectra® 2018- Black Hat konferenciára készült jelentésből származnak (itt olvashatsz róla bővebben). A jelentés feltárja a támadók viselkedésének főbb tendenciáit több mint 250 opt-in ügyféllel és nyolc másik iparágban végzett kutatás alapján.

2018 január és június között, a Vectra CognitoTM cyberattack detektáló platformja, több mint 4 millió készülékből és munkamenetből származó metaadatot gyűjtött az ügyfelektől, adatközpontokból és a vállalati környezetekből. A metaadatok elemzése tisztább képet ad a támadói viselkedésekről, technikákról és olyan üzleti kockázati faktorokról, melyek a későbbiekben a Vectra ügyfeleit segítik az esetleges, akár katasztrofális adatveszteségek elkerülésében.

Amikor a támadók sikeresek…

A 2018-as Verizon Data Breach Industry jelentése sokkoló betekintést nyújt a gyártásban előforduló cyber támadások feltételezett szándékába és indítékaiba. A Verizon-jelentés szerint a leggyakrabban ellopott adatok típusai: személyes információk (32%), titkok (30%) és hitelesítő adatok (24%). Nézzük a részleteket!

Kémkedés: a gyártást ért támadások 31% -át ez teszi ki

A feldolgozott adatok szerint a kémkedés volt a vezető indítéka a gyártást ért támadásoknak. Ha megvizsgáljuk más iparágak eredményeit, akkor látható, hogy a gyáripar elleni támadások 53% -ának pénzügyi indítéka volt, a kísérletek 47% -át pedig ott is kémkedés motiválta, a Verizon-jelentés szerint.

Szerverek: a támadások 58% -ában érintettek

A jelentés szerint legalább egy szerver, az iparágat ért támadások több mint felében biztosan sérült. A behatolások általában a végpontok és az internetes eszközökhöz kapcsolhatóak. A vizsgált adatok szerint, a magas százalék annak köszönhető, hogy a cégek még mindig könnyelműen és túl lazán kezelik a hálózatokon belüli eszközök biztonságos használatát és belépési folyamatokat.

Hogyan mérik a cyber támadások súlyosságát a Vectra Cognitoval?

A Vectra Cognito platformja korrelálja a támadó viselkedését a kompromittált gazdaeszközökhöz és hozzárendel egy fenyegetés súlyossági pontszámot, majd kiemeli a leginkább veszélyeztetett pontokat. A folyamatos monitorozásnak köszönhetően, a Vectra a gyártásban, jelenleg, az alábbi, legrelevánsabb támadói magatartásformákat vizsgálta és különbözteti meg!

Botnet támadások

A botnetek olyan támadásoknak minősülnek, amelyek nem direkt szervezetek, vállalatok ellen irányulnak, hanem ad hoc jelleggel működnek. Szerencsére, jelenleg, a botnet támadások előfordulása még minimális, azonban gyakran összekapcsolható az egyes számítógépek internetbögészőinek használatával.

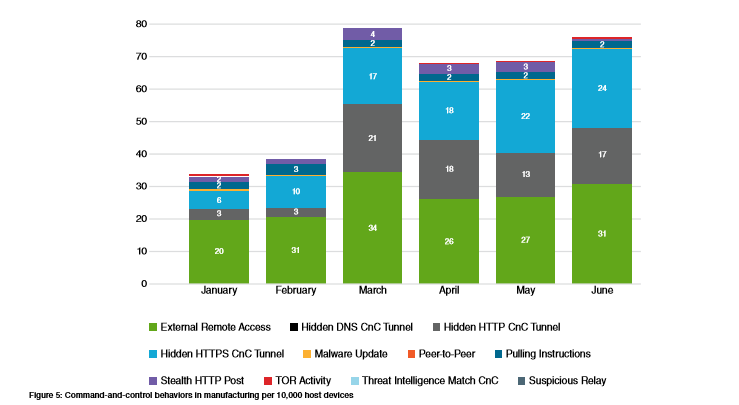

Command-and-control

Az IIoT eszközök együttesen hatalmas, könnyen átható támadási felületet képviselnek, amely lehetővé teszik a számítógépes bűnözők számára, hogy belső felderítést hajtsanak végre azzal a céllal, hogy ellopják a létfontosságú eszközöket és megsemmisítsék az infrastruktúrát.

Belső felderítés

A gyártási hálózatok sok olyan átjáróból állnak, amelyek intelligens eszközökkel és gépekkel kommunikálnak. Ezek az átjárók egy háló formájában egymáshoz kapcsolódnak, hogy megkönnyítsék a peer-to-peer kommunikációt. A cyberattackerek ugyanazt az felderítést alkalmazzák, amelyet a peer-to-peer eszközök használnak, hogy feltérképezzék a gyártási hálózatot a kritikus adatok ellopásához.

Oldalirányú terjedés

Akkor beszélünk oldalirányú mozgásról, amikor a csatlakoztatott rendszerek és eszközök egyazon hálózaton keresztül kommunikálnak egymással. A megfigyelések szerint, az IIoT rendszerek például megkönnyítik a támadók számára, hogy oldalirányban mozogjanak a gyártási hálózaton, átugorva a nem kritikus és kritikus alrendszereket, amíg nem találnak módot arra, hogy gond nélkül bevégezzék támadási küldetésüket.

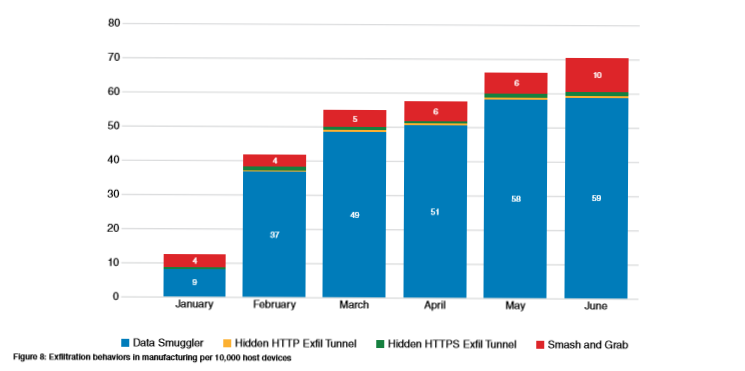

Adatszivárogtatás

Az exfiltrációs viselkedések között az adatcsempészet volt a legelterjedtebb a gyártásban. Adatcsempészet esetén egy külső támadó által vezérelt belső gazdagép nagy mennyiségű adatot szerez egy vagy több belső kiszolgálóról, majd egy nagy adatcsomagot küld egy külső rendszerbe.

Mi a riport legnagyobb konklúziója?

Az Industry 4.0 kezdeményezései révén egyre több gyártási folyamatot automatizálnak és csatlakoztatnak a felhőhöz, ami nagy előrelépést jelent az ipari termelés gyorsasága és hatékonysága szempontjából. Viszont a gyártás IT / OT-konvergenciája - a megosztatlan hálózatokkal, az elégtelen hozzáférési kontrollokkal és a IIoT eszközök elterjedésével - hatalmas sebezhető támadási felületet hozott létre, amelyet a cyber bűnözők gond és lelkiismeretfurdalás nélkül használnak ki az adatok ellopásához és az üzleti tevékenységek megzavarásához. Megfelelő védelem és jó IT termékek nélkül a cyber bűnözéssel vívott harc végeláthatalan. Egy jól működtetett rendszer egyik alapfeltétele, hogy kiismerjük a támadók viselkedését és real time monitoring alatt tartsuk hálózatunkat, felhasználóinkat.

A riportot teljes egészében itt éritek el, ha pedig bővebben is megismerkednétek a gyártó termékeivel, akkor az alábbi gombra kattintva feltehetitek kérdéseiteket és kérhettek azonnal demó anyagot is.

EN

EN