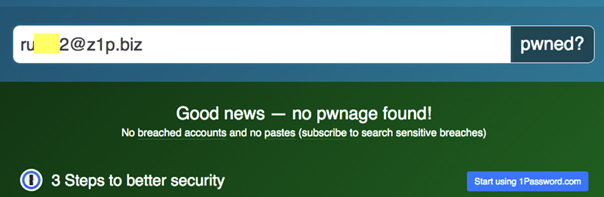

Gyanús jelek, hogy adatszivárgás áldozata lettél?

Ha adatszivárgásról van szó, minden perc számít!

Ha hosszútávú bizniszt tervezel, akkor mindenképpen ügyelned kell a saját céged és ügyfeleid biztonságára. Akárhonnan is közelítjük meg a dolgot, végül hozzád jutunk el, azaz a cégedhez, ami a megélhetést, a sikert biztosítja neked. Gondolj csak bele: te rábíznád e a személyes vagy céges ügyeidet egy olyan vállalkozásra, aminek biztonsági rendszere nem a legtökéletesebb védelmet nyújtja? Felvinnéd e például bankkártya adataidat egy olyan regisztrációs felületen, ahol alapszintű a védelem és nincs konzekvens biztonsági monitorozás?

Ha bármelyik kérdésre nem volt a válaszod, akkor itt az ideje beengedd életedbe a SpyCloud ATO megelőző platformot, ami nem scannelésen (PasteBin, stb.), hanem valós emberi felderítő tevékenységen és social engineering módszereken alapul. Ha, ugyais nincs megfelelő stratégiád, védelmed, akkor biztos lehetsz benne, hogy gyanús jeleid sem lesznek… maximum évek múlva, amikor talán már késő lesz Csipkerózsikát felébreszteni az álmából.

Miért jobb a SpyCloud, mint az ingyenes rendszerek, pl. HIBP?

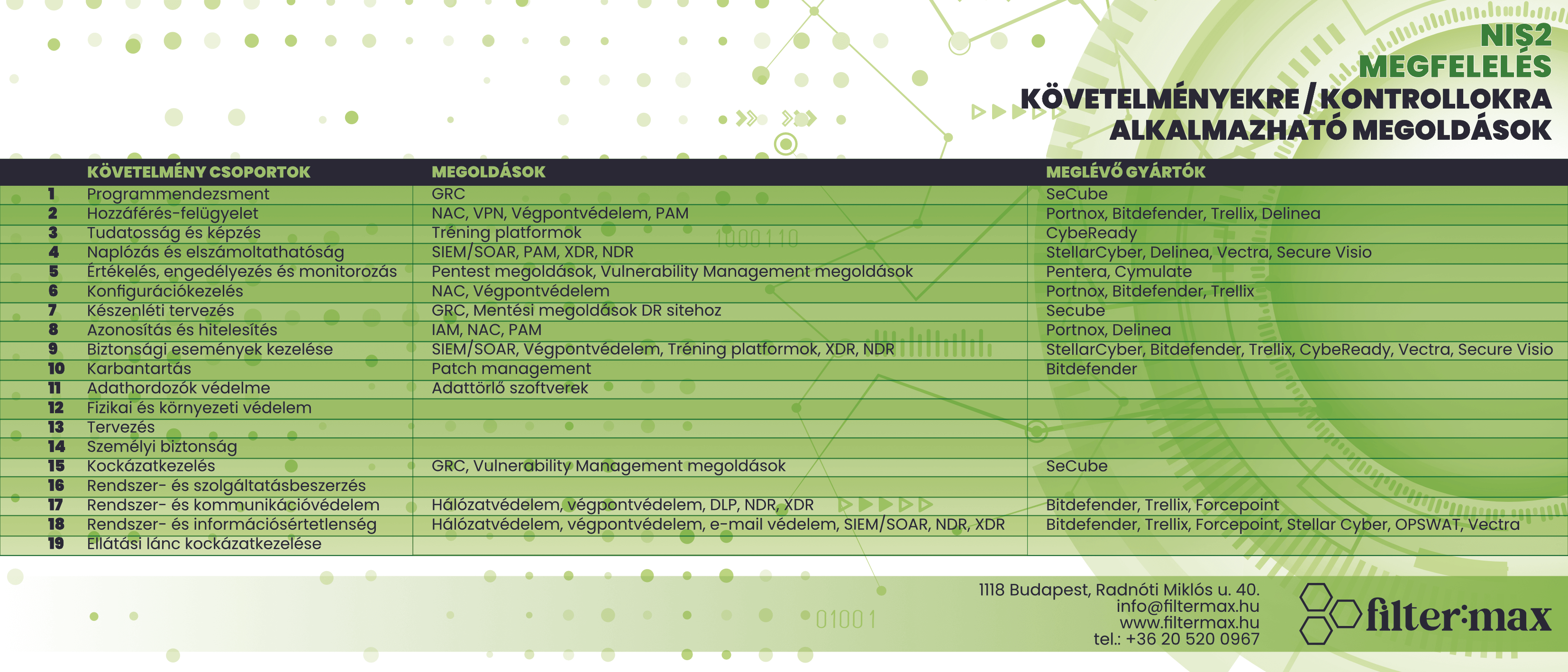

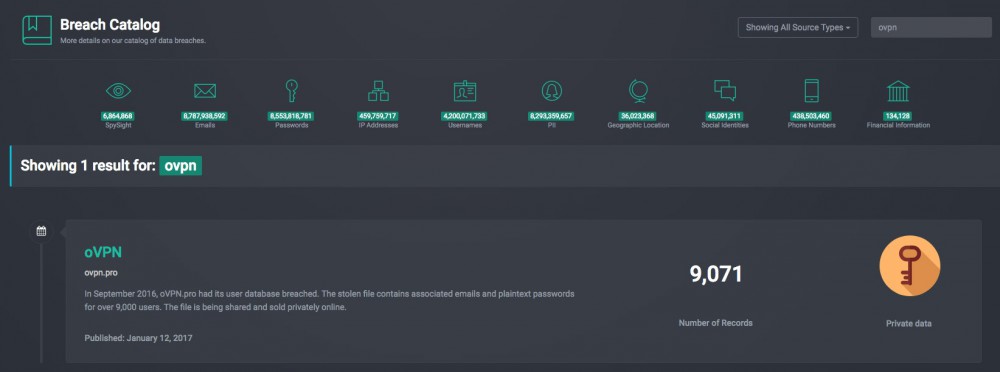

Egy Open Source eszközökből épített Paste Breach Monitor rendszer nemrég észlelt egy több, mint 9000 felhasználó nevet és jelszót tartalmazó listát, amely az oVPN VPN szolgáltatótól szivárgott ki.

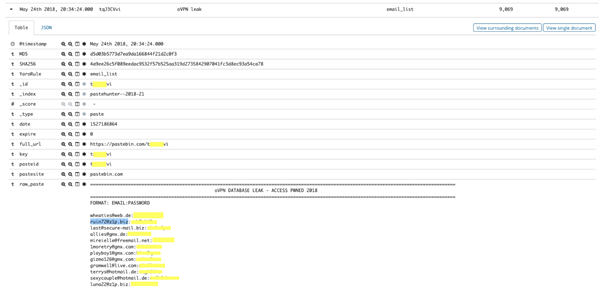

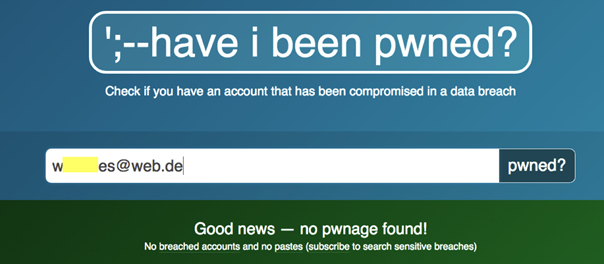

A Have I Been Pwned oldalon rákerestünk a címekre, de a HIBP nem tartalmazta ezeket a címeket ebben az oVPN kontextusban, tehát ez a lista így nincs benne a rendszerükben.

A SpyCloud rendszerében rákeresve a breach-re:

Itt azonnal látható, hogy friss leak-nek jelenik meg, hiszen "mai találat” és míg a HIBP oldal egyáltalán nem tudott az eseményről, addig a SpyCloud-ból látszik, hogy valójában egy 2016-ban bekövetkezett eseményről van szó, amely 2017 januárjában publikálódott és 2018 májusában ismételten megjelent (ugyanaz az adatcsomag) nyilvános helyeken.

Kell ennél jobb példa arra, hogy igenis van különbség az ingyenes és a fizetős, „Enterprise-class” megoldások között???!!!!

Legyél gyorsabb az adatszivárgásnál!

Ha még mindig vannak benned kérdések a téma aktulitását, komolyságát illetően, akkor olvasd el te is a SpyCloud legfrissebb riportját. Ebből megtudhatod, hogy csak ebben az évben:

- több, mint 53.000 biztonsági incidens történt már

- amiből 2.216 esetben bizonyítható az adatszivárgás

- aminek 73%-ában külsős felhasználók is érintettek lettek

- az esetek 50%-át pedig szervezett bűnözői csoportok hajtották végre.

Szóval, lehet, hogy eddig még nem voltál érintett, de gondolj bele, hogy az 53.000 incides 58%-a kisvállalkozókat célozta be, 24% pedig egészségügyi szervezeteket… óriási számok. Nem nehéz kitalálni, hogy miért így targetáltak a hackerek…

A teljes riportot, ami többek között elég meggyőzően részletezi, hogy miért érdemes a saját rendszereid mellett a külső adatszivárgásokat monitorozni, itt találod.

Pofon egyszerű működés – maximális hatékonyság - prevenció?

Az Account Takeover (ATO) monitoring legnagyobb előnye, hogy a rendszer használatához a menedzsment felületen csak a szervezethez tartozó domain címeket kell konfigurálni, valamint meg kell adni a riasztási és email címet, ahova a rendszer riasztást küld, ha valamely szervezethez köthető és kompromittálódott hozzáférést fedez fel.

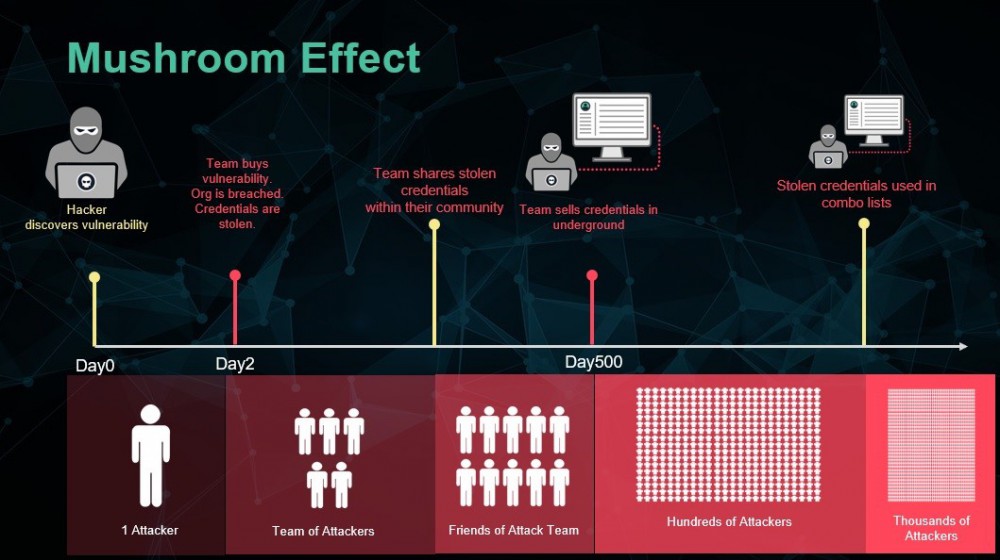

A SpyCloud folyamatosan monitorozza a nyilvános vagy privát ATO forrásokat, valamint a HUMINT folyamatokban begyűjtött, esetleg a feketepiacon vagy a DARKNET-en megszerzett vagy megvásárolt felhasználói adatokat – így már akkor is észlelhető a szivárgás, mielőtt nyilvánosságra kerülne az incidens.

Mire publikussá válik egy adatszivárgás, akár több tucat vagy többszáz hacker kezén is megfordulhatnak a jelszavak.

Felelőtlenség lenne, nem beoltani magad SpyClouddal adatszivárgás ellen, hiszen ez a megoldás valóban:

- proaktív megelőző lépéseket tesz az ügyfél és munkavállalói fiókok védelme érdekében

- mivel ismeri a legújabb hacker trükköket és a vizsgálatok során használja is ezt az óriási adathalmazt: amit csak lehet időben megállít

- figyelmeztetéseket küld, ha bármelyik vállalati fiók veszélynek van kitéve (SMS, e-mail)

- egyedi funkciója, hogy ha SHA1 vagy más hash-alapú jelszó kiszivárgását észleli, egyrészt ellenőrzi azokat a nyilvános hash killer (pl. https://hashkiller.co.uk/) adatbázisokban, illetve megpróbálja saját maga is visszaállítani a hash-elt jelszót, mert ha neki sikerül, akkor a támadóknak is sikerülni fog

- ha olyan kiszivárgott jelszó hash-t észlel, amelyet a nyilvános hash-törő alkalmazások már ismernek (tehát valaki már feltörte), vagy ha a saját rendszere képes a jelszót visszaállítani (tehát a jelszó gyenge és megfejthető), kiemelt prioritású figyelmeztetést tud küldeni.

Az aggodalom helyett, szerintünk a felkészültséget kell válaszd! Győződj meg róla első lépésben, hogy a most használt jelszó és fiókvédelmed megfelel a NIST irányelveknek az erős jelszavakhoz. Aztán ott van neked a SpyCloud, ami integrálja az adataidat a SIEMmel, egyedi alkalmazásokkal vagy egyéb biztonsági ajánlásokkal.

Kifogás nincs, csak hatékony védekezés: a rendszer egyszerű és könnyen integrálható a meglévő biztonsági folyamatokba, rendszerekbe. Tudj meg róla többet itt vagy írj ránk a KAPCSOLAT menüpontban és szoríts minket sarokba kérdéseiddel. Drága fogyókúra lenne az adatszivárgás miatti izgalom. Amit a SpyClouddal megspórolsz, az számokban kifejezhetetlen!

EN

EN