Fenyegetések észlelése és válasz a felhőben

A felhőkörnyezet alapvetően változtatja meg minden eddigi tudásunkat és elképzelésünket arról, hogyan lehet végrehajtani egy adott támadás időben történő észlelését, illetve miként lehet azonnali válaszlépést is adni rá. Nem kell részletezzük, hogy a felhő munkakörnyezet egyre gyakoribb használata és dinamikus fejlődése milyen brutális feladat elé állítja az IT szakembereket.

A fenyegetések felderítésében és lereagálásában felmerülő kihívások mellett, az innováció üteme a felhőben, folyamatos felkészültségre kényszerítik a vállalkozásokat. Az infrastruktúra fejlesztés és az ezekhez kapcsolódó telepítési eszközök új környezeteket eredményeznek, amik új biztonsági modelleket kívánnak meg és ezáltal új támadási felületek születnek meg. Sok esetben az új modelleknek megfelelő biztonsági szakértelem hiánya is veszélyesztettségi faktor.

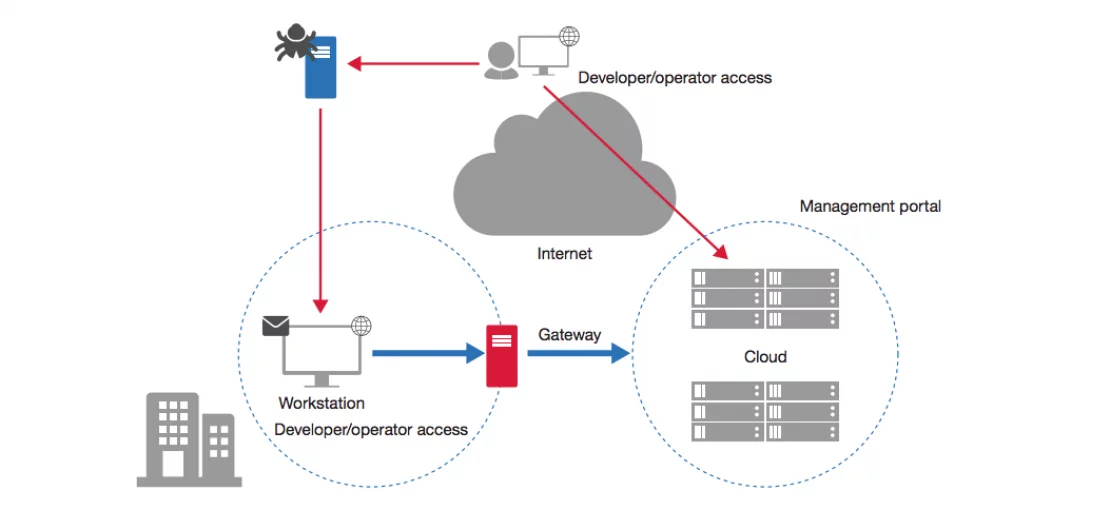

A legkritikusabb a többszörös hozzáférés és a menedzsment környezet bevezetése. Egyszerűen, hirtelen nehéz kezelni, nyomon követni és ellenőrizni az adminisztratív tevékenységeket, amikor a felhasználók hozzáférhetnek a felhőhöz vállalati környezetben vagy akár azon kívül is.

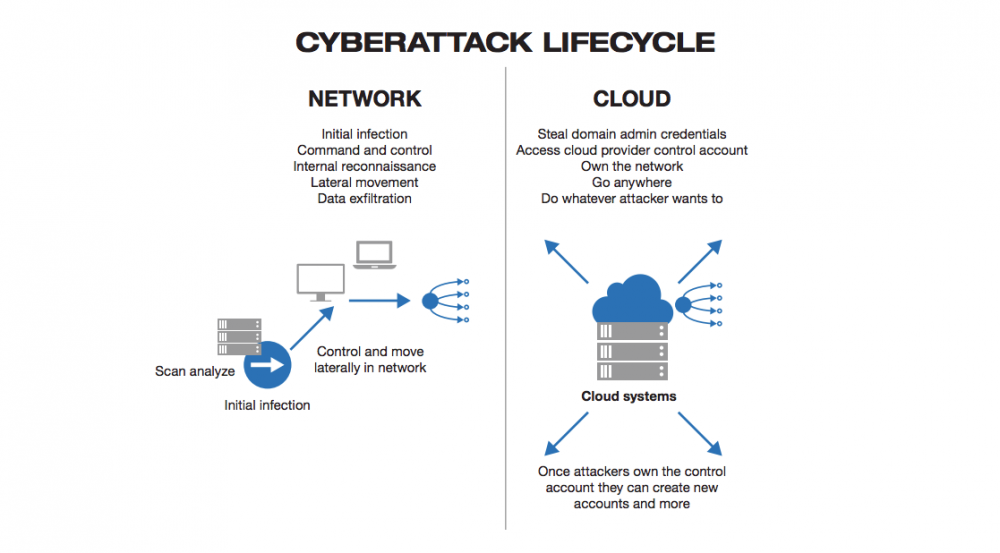

A támadóknak általában több preferált támadási útja is van egy rendszer komprommitálásához. Az első, általában hagyományos eszközökön keresztül történik meg. Ebben az esetben a behatoló a rendszert a vállalati hálózaton keresztül éri el. A második pedig ennek egyszerű megkerülésével jár, azaz a támadó eleve az adminisztárori fiók hitelesítő adataihoz fér hozzá. Ha a fő adminisztrátor fiókon keresztül hatolnak be a rendszerbe, akkor még arra sincsen szükség, hogy jogosultságokat bővítsen a támadó, mert automatikusan hozzáfér a teljes vállalati hálózathoz. Akármelyik verziót is nézzük, elég egyszerűnek tűnik mindkettő ahhoz, hogy azonnal összeomoljon a rendszerünk.

2017-ben a Cloud Security Alliance (CSA) felmérést készített, összegyűjtött egy csomó szakmai véleményt arról, hogy akkoriban mik is voltak a legsürgetőbb biztonsági kérdések a felhőalapú IT területén. Érdekes, hogy már akkor is 5, a 12 beazonosított félelemből a felhőkörnyezet kezelésével volt kapcsolatos, ezek közül is kidomborodott a hitelesítő adatok, hozzáférések megszerzése a felhő környezeten keresztül. A felmérés top 5 pontját itt éritek el, érdemes kattintani, mert többek között az anyag részletesen tanulmányozza a felhőalapú környezetek kiszolgáltatottságának faktorait és sorrendbe veszi azt is, hogy pontosan mit kellene tennie egy szervezetnek ahhoz, hogy gondosan felül tudja vizsgálni a saját rendszerét.

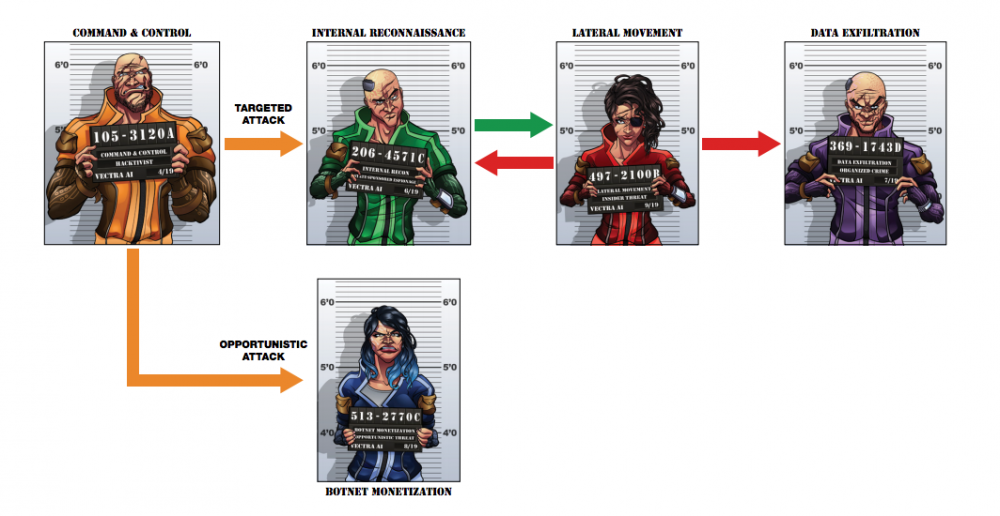

Nyilvánvalóan számos gyártó feküdt már rá, hogy olyan megoldásokkal rukkoljon elő, ami segítséget nyút a behatolás védelemmel, detekcióval kapcsolatban. A Vectra, mesterséges intelligencián alapuló algoritmusairól például tudjuk, hogy automatizálják a belső hálózati forgalomban észlelt anomáliák biztonsági értékelését. Ez pedig hozzásegít egy valós idejű láthatósághoz, aminél fontosabb nincs.

A gyártó nemrég publikálta az alábbi anyagot, amiben bemutatja, hogy a Vectra Cognito mire képes a felhőben, azaz milyen eredményeket ért el az intelligens fenyegetésészlelés és –elhárítás az Amazon Web Sercices szolgáltatásában.

A Vectra Cognito tehát, többek között, csökkenti a biztonsági rések és a vektorok kockázatát egy dinamikus felhő környezetben, integrálható az AWS virtuális magán felhő (VPC) forgalmával és figyeli az összes, használatban lévő szolgáltatás forgalmát.

A gyártóról itt olvashatsz többet, a Vectra mesterséges intelligenciájáról pedig itt találsz egy nagyon jó videós anyagot. Kérdés, érdeklődés, demo esetén pedig hozzánk is fordulhatsz, közvetlenül az alábbi gombra kattintva.

EN

EN