Data breach? Shadow IT? Összefüggések, válaszok.

Miért virágzik még a data breach és mi köze ehhez a shadow IT-nak?

Először vessünk egy pillantást a 2020-as évre!

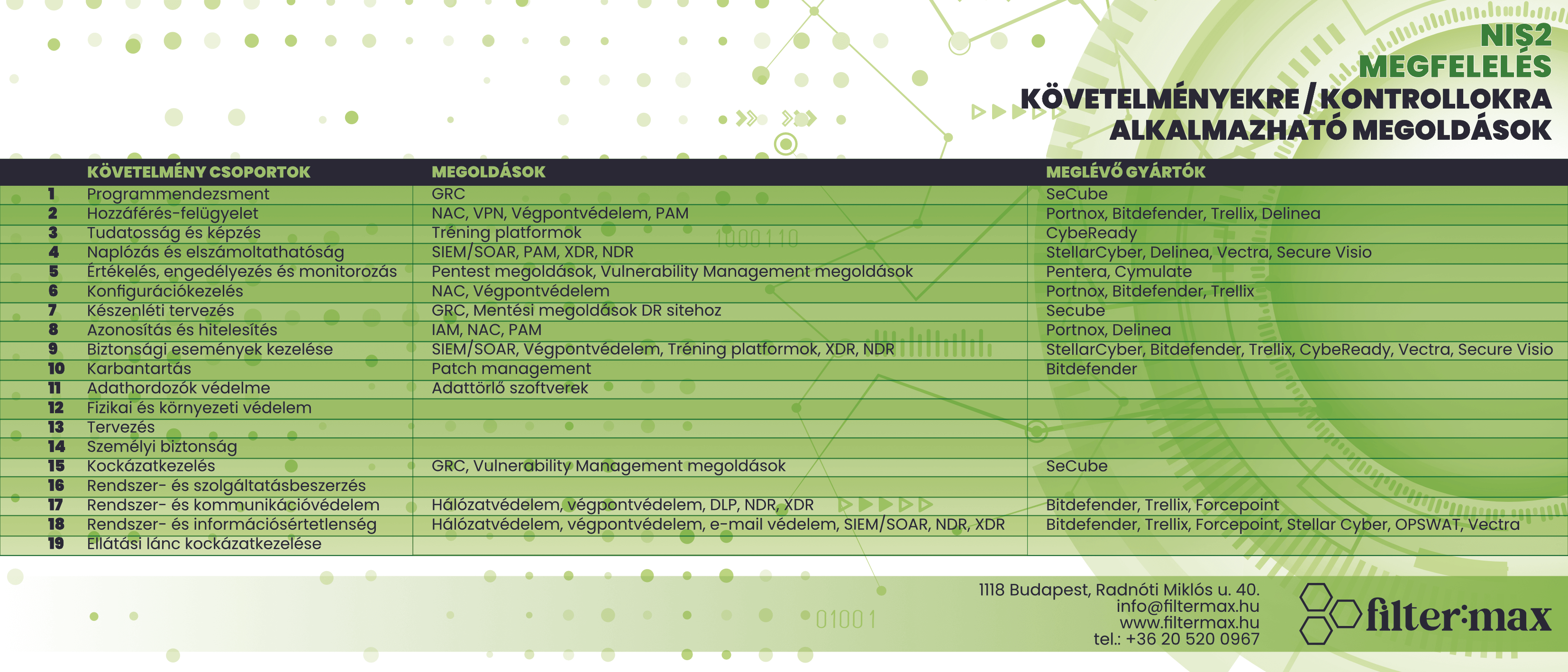

A tavaly nem csak a pandémiás helyzet adott okot a gondolkozásra, 2020 a személyes adatok védelme szempontjából is egy sötét év volt, rekordszámú data breach, azaz adatszivárgási esemény került nyilvánosságra. Egyetlen év alatt elképesztő mennyiségű, 20 milliárd rekordot loptak el, ami 66% -kal volt több a 2019-es 12 milliárdhoz képest.

Úgy tűnik, hogy ez a tendencia illeszkedik egy exponenciális görbéhez; de ami még rosszabb, hogy ebben még nem is látszik az év végi "Solorigate" hatása, ami 2021 végéig még ezeket a számokat is marginalizálhatja. A Scirge által készített 2020-as data breach grafikon jól szemlélteti az incidensek és a nyilvánosságra hozott adatlopási események közötti összefüggéseket.

A kiszivárgott adatok között megtalálhatók a felhasználónevek, jelszavak, hitelkártyaszámok, bankszámla adatok, egészségügyi információk és egyéb személyes adatok. A rosszindulatú adatszerzők ezeket az információkat tárolják csalások és további támadások céljából.

A 2020-as data breach incidensek a Scirge-el elkerülhetők lettek volna?

Már 2020 első negyedévében több milliós nagyságrendű esemény történt, mint például az, hogy a holland kormánynak sikerült elveszítenie egy merevlemezt, amely holland állampolgárok bizalmas adatait tartalmazta. Eközben az Egyesült Királyság kormánya 28 millió gyermek adatait szivárogtatta ki fogadási irodáknak, a Microsoft ügyfélszolgálatáról pedig 250 millió rekord került ki - ideértve az ügyfelek földrajzi adatait, IP-címeit és egyéb magán információit.

Áprilisra a Zoom 500.000 jelszót veszített el a globális távmunka kezdetén, júniusban az Oracle-től több milliárd web tracking adat szivárgott ki azzal, hogy a cég adatokat tárolt egy nem biztonságos szerveren.

Mi ezeknek az incidenseknek az oka? A webes jelszókezelők, mint azt a fenti incidensek példái mutatják, közel sem teljeskörű megoldások. Még a PAM, a több faktoros authentikáció, a threat inteligent szolgáltatások is csak részleges védelmet nyújtanak, de nem tudják garantálni az összes felhasználó és webalkalmazás láthatóságát, mivel elsősorban a lokális alkalmazások és leginkább az enterprise felhőszolgáltatások jelszavainak menedzselésére alkalmasak, vagy (a threat intel szolgáltatások esetében) utólagos és esetleges indikátorok. Nem adnak lehetőséget a megelőzésre, ráadásul igen költségesek. Ezekkel a megoldásokkal alapvetően sokat tehetünk a saját account-jaink védelme érdekében, de a shadow IT által keletkezett veszélyek ellen nem tökéletesek. A Scirge az első és egyetlen jelenleg ismert technológia, amely képes az alkalmazottak és a vállalat online regisztrációit webalkalmazás és account szinten is monitorozni, leltárat képezni a vállalat által használt felhőszolgáltatásokról és az abban létrejött hozzáférésekről.

Data breach, te nagyon drága...

A 2020-as évünk egyik legizgalmasabb időszaka a 3. negyedév volt: ez Joe Biden kampány botrányával indult, amiben a szavazók milliói kompromittálódhattak egy data breach okán. A Spotify is felzárkózott később a sorba: közel 300.000 felhasználó hitelesítő adatait hozták nyilvánosságra egy incidens során. Az évet a Solorigate zárta: tartós hatású esemény, amelyet még nem látunk teljes mértékben.

Összességében 2020 kiemelten magas számú incidenssel zárult, és számos kormány és ismert brand- például Estee Lauder, Marriott, Nintendo és GoDaddy – érintett volt a nagyszabású data breach incidensekben.

Ez az adatszivárgási tendencia meglehetősen kiábrándító, összehasonlítva a megdöbbentő 120 milliárd dolláros globális informatikai biztonsági kiadásokkal.

Ennek az inkonzisztenciának az egyetlen lehetséges megoldása a felhasználói tudatosság fejlesztésében rejlik, és abban a lehetőségben, hogy a meglévő technológiákból hiányzik valami lényeges dolog, ami ezt a data breach trendet megfordíthatja.

A Scirge a válasz a shadow IT okozta data breach-re!

A fentebb felsorolt és korábbi cikkünkben is számba vett, akár milliós data breach-eket generáló faktorokra válaszul született meg a Scirge. De milyen kockázatokat is rejthet például az adatszivárgás melegágya, a shadow IT, amit a Scirge szüntethet meg?

A data breach mögött álló leggyakoribb ok általában valamilyen hitelesítési folyamathoz kapcsolódó szivárgás - ez lehet felhasználónév, jelszó, token, API-kulcs, vagy gondatlan, jelszó nélküli szerver vagy alkalmazás használata. A felhasználók gondatlanul, szinte naponta regisztrálnak vállalati e-mail címmel és hitelesítő adatokkal harmadik fél webhelyeire és szolgáltatásaira. Ezzel hatalmas vakfoltokat hoznak létre a céges hitelesítő adataik lekövethetőségében, és egy olyan shadow IT teret generálnak, amelyet eddig egyetlen audit vagy biztonsági eszköz sem volt képes felszámolni, de még felderíteni se. Globális átlagban egy alkalmazottnak körülbelül 200 fiókja van - minden 1000 alkalmazottra, ez 200 000 potenciálisan ismeretlen vagy gyenge jelszó, amelyek közül sok vállalati vonatkozású lehet.

Amint ezek a harmadik fél által kezelt hozzáférések kompromittálódnak, a megszerzett hitelesítő adatokat újra felhasználhatják, hogy illetéktelen hozzáférést kapjanak más vállalati szolgáltatásokhoz, például e-mail fiókokhoz vagy VPN-kiszolgálókhoz, olyan támadási technikák alkalmazásával, mint a hitelesítő adatok kitöltése vagy a jelszó feltörése.

Pontosan ez volt a helyzet a British Airways-szel, amely a GDPR megfelelés kapcsán rekordösszegű, 20 millió font összegű bírságot kapott, miután 400 000 utas adatait kompromittálták. Az incidens során egy VPN-átjárón keresztüli támadással szerezték meg az adatokat támadók, amihez csak egyetlen felhasználói fiók hozzáférés kellett.

A legtöbb nagy szervezet adatszivárgás-megelőzési technológiákat alkalmaz, de mégsem tud védekezni a jelszószivárgással és a felhasználói fiókok feltörésével szemben. Ez egy újfajta megközelítés nyilvánvaló szükségességét mutatja - a technológiai kontrollok és az azonnali felhasználói tudatosságnövelés hibridjét, amely új perspektívát valósít meg a fiókvédelem terén. Ez a Scirge ideje!

Deríts fényt a shadow IT-ra a Scirge képességeivel

A Scirge-t úgy fejlesztették ki, hogy egyszerűen és egyértelműen a meglévő informatikai biztonsági mechanizmusok figyelmen kívül hagyott aspektusának megoldására összpontosítson: felfedezze és megvédje az alkalmazottak által a felhőben létrehozott fiókokat. Ez magában foglalja az összes új regisztráció megfigyelésének képességét, valamint a meglévő hitelesítő adatokkal ellátott bejelentkezések megtekintését a webhelyekhez és a webalkalmazásokhoz.

Korábbi cikkünkben már bemutattuk a Scirge egyedülálló képességeit, de aki lemaradt, az itt megtekintheti. A Scirge platform egyedi megközelítést biztosít a nem menedzselt webes felhasználói fiókok felderítésére és kezelésére. Segít felfedni, mely weboldalakon és webes szolgáltatásoknál regisztrálnak az alkalmazottak céges email címekkel. Centralizált szabályok segítségével kontrollálhatók és monitorozhatók a hozzáférések, a felfedezett fiókokról készült központi leltár pedig segít csökkenteni az olyan biztonsági kockázatokat, mint pl. az "account takeover" vagy a "password reuse", valamint elősegíti a GDPR és egyéb audit elvárásokkal szembeni követelményeknek való megfelelést.

- Házirend-alapú kontrolok hozhatók létre bizonyos e-mail címek vagy webhelyek használatának blokkolására.

- A Scirge azonnal tájékoztatja a felhasználókat, amikor visszaélnek a vállalati hitelesítő adatokkal, vagy figyelmen kívül hagyják a jelszó összetettségére vonatkozó követelményeket.

- A központi intelligencia segít az újra felhasznált jelszavak és a feltört fiókok azonosításában.

- A Scirge megvilágítja a szervezetek egyébként rejtett felhős kitettségét, és egyúttal rászoktatja a felhasználókat a jelszó-higiéniára.

A Scirge e célok mindegyikét egyszerű, böngészőalapú megközelítéssel éri el. Így nincs szükség a hálózati forgalom ellenőrzésére vagy megtekintésére, az SSL visszafejtésére vagy az ügyfelek agentekkel történő terhelésére – ami a teljesítményromlás és más biztonsági eszközökkel való kompatibilitási problémák közös forrása lehetne.

A Scirge irányítópultja azt is megmutatja az informatikai menedzsmentnek, hogy a felhőalkalmazásokat hozzájárulás nélkül használják-e. A gyártó megoldása az adatvédelmi irányelvek és az összes szolgáltatás általános szerződési feltételeinek összegyűjtésével segíti a vállalatokat az előírások betartásában.

A Scirge egyedi tulajdonságait kihasználva láthatóvá teszi az összes alkalmazott által létrehozott fiókot, feltárja a shadow IT kockázatait. Az összes felhasználó - beleértve a távozó munkavállalókat is - nyilvántartása könnyen hozzáférhető, beleértve a felhasználók közötti nem kívánt fiókmegosztást és az online forrásokhoz való hozzáférés során a belsős fenyegetéseket, amelyek az azonosítókkal történő visszaélésekkel járnak.

A gyártóról itt tudhatsz meg többet. Ha érdekelnek a data breach-el kapcsolatos és egyéb aktuális IT Security témájú tartalmak, vagy esetleg demoznál egyet velünk, akkor az alábbi gombra kattintva, vedd fel velünk a kapcsolatot!

EN

EN